Σοβαρά κενά ασφαλείας σε "έξυπνες" κάμερες τις μετατρέπουν σε εργαλεία παρακολούθησης

Οι ερευνητές της Kaspersky Lab έχουν ανακαλύψει πολλές ευπάθειες ασφάλειας στις δημοφιλείς «έξυπνες» κάμερες που χρησιμοποιούνται συχνά ως baby monitors ή για εσωτερική επίβλεψη ασφάλειας τόσο σε σπίτια όσο και σε γραφεία. Σύμφωνα με την έρευνα, τα ελαττώματα που ήρθαν στο φως θα μπορούσαν να επιτρέψουν στους επιτιθέμενους να αποκτήσουν απομακρυσμένη πρόσβαση σε ηχητικά και video feeds από τις κάμερες, να απενεργοποιήσουν από απόσταση τις συσκευές αυτές, και να εκτελέσουν arbitrary κακόβουλο κώδικα μεταξύ πολλών άλλων πραγμάτων.

Οι σύγχρονες «έξυπνες» κάμερες περιέχουν έναν προηγμένο αριθμό λειτουργιών που παρέχουν στους χρήστες διάφορες ευκαιρίες: οι άνθρωποι μπορούν να τις χρησιμοποιήσουν ως προηγμένα baby monitor ή ως συστήματα παρακολούθησης που εντοπίζουν εισβολείς, όταν δεν είναι κανείς στο σπίτι ή στο γραφείο. Αλλά, είναι αυτές οι κάμερες ασφαλείς αρκετά από το σχεδιασμό τους και τί θα συμβεί αν μια τέτοια «έξυπνη» κάμερα αρχίσει να παρακολουθεί εσένα, αντί να παρακολουθεί το σπίτι σου;

Προηγούμενη ανάλυση που πραγματοποιήθηκε από πολλούς άλλους ερευνητές στον τομέα της ασφάλειας έδειξε ότι οι «έξυπνες» κάμερες γενικά τείνουν να περιέχουν ευπάθειες ασφάλειας σε διαφορετικά επίπεδα σοβαρότητας. Ωστόσο, στις τελευταίες έρευνές τους, οι ειδικοί της Kaspersky Lab αποκάλυψαν κάτι εξαιρετικό: όχι μόνο μία, αλλά μια ευρεία γκάμα «έξυπνων» καμερών βρέθηκαν ευάλωτες σε μια σειρά σοβαρών απομακρυσμένων επιθέσεων. Αυτό οφείλεται σε ένα επισφαλές σχεδιασμένο cloud-backbone σύστημα το οποίο δημιουργήθηκε αρχικά για να επιτρέψει στους κατόχους των συσκευών αυτών να έχουν πρόσβαση από απόσταση στις συσκευές τους.

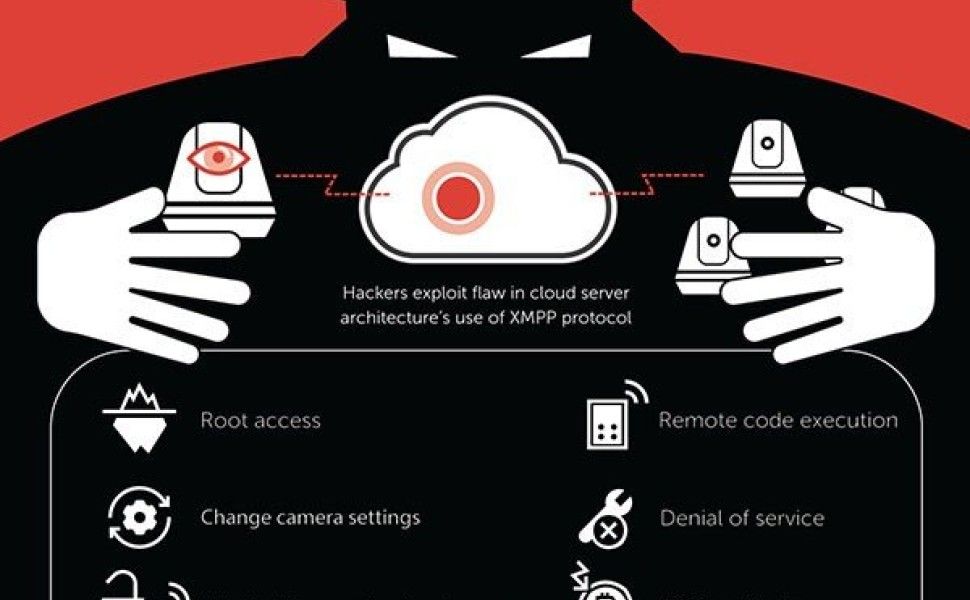

Με την εκμετάλλευση αυτών των ευπαθειών, κακόβουλοι χρήστες θα μπορούσαν να εκτελέσουν τις ακόλουθες επιθέσεις:

- Πρόσβαση σε βίντεο και ηχητικά feeds από οποιαδήποτε κάμερα που είναι συνδεδεμένη με την ευπαθή υπηρεσία cloud.

- Απομακρυσμένη απόκτηση root access σε μια κάμερα και χρήση της ως σημείο εισόδου για περαιτέρω επιθέσεις σε άλλες συσκευές σε τοπικά και εξωτερικά δίκτυα.

- Απομακρυσμένη μεταφόρτωση και εκτέλεση arbitrary κακόβουλου κώδικα στις κάμερες.

- Κλοπή προσωπικών πληροφοριών, όπως λογαριασμοί χρηστών σε μέσα κοινωνικής δικτύωσης και πληροφορίες που χρησιμοποιούνται για την αποστολή ειδοποιήσεων σε χρήστες.

- Απομακρυσμένο κλείδωμα των ευπαθών καμερών.

Μετά την ανακάλυψη, οι ερευνητές της Kaspersky Lab επικοινώνησαν και ανέφεραν τις ευπάθειες στην Hanwha Techwin, την κατασκευάστρια εταιρεία των επηρεαζόμενων καμερών. Τη στιγμή της δημοσίευσης, ορισμένα τρωτά σημεία είχαν ήδη διορθωθεί και τα υπόλοιπα θα επιδιορθωθούν σύντομα, σύμφωνα με τον κατασκευαστή.

Όλες αυτές οι επιθέσεις ήταν εφικτές επειδή οι ειδικοί διαπίστωσαν ότι ο τρόπος με τον οποίο οι κάμερες αλληλεπιδρούν με την cloud υπηρεσία ήταν επισφαλής και ανοικτός σε σχετικά εύκολη παρέμβαση. Διαπίστωσαν επίσης ότι η αρχιτεκτονική της cloud υπηρεσίας ήταν ευάλωτη σε εξωτερικές παρεμβολές.

Είναι σημαντικό να σημειωθεί ότι τέτοιες επιθέσεις ήταν δυνατές μόνο αν οι εισβολείς ήξεραν τον αύξοντα αριθμό της κάμερας. Ωστόσο, ο τρόπος με τον οποίο παράγονται οι σειριακοί αριθμοί είναι σχετικά εύκολος να ανακαλυφθεί μέσω απλών brute-force επιθέσεων: το σύστημα εγγραφής της κάμερας δεν είχε brute-force προστασία.

Κατά τη διάρκεια της έρευνας, οι ειδικοί της Kaspersky Lab κατάφεραν να εντοπίσουν περίπου 2.000 ευάλωτες κάμερες να εργάζονται στο Διαδίκτυο, αλλά αυτές ήταν μόνο οι κάμερες που είχαν τη δική τους διεύθυνση IP, επομένως ήταν άμεσα διαθέσιμες μέσω του Διαδικτύου. Ο πραγματικός αριθμός ευάλωτων συσκευών πίσω από routers και firewalls μπορεί να είναι αρκετές φορές μεγαλύτερoς.

Επιπλέον, οι ερευνητές βρήκαν μια μη τεκμηριωμένη λειτουργικότητα, η οποία θα μπορούσε να χρησιμοποιηθεί από τον κατασκευαστή για σκοπούς αξιολόγησης πριν την τελική παραγωγή. Ωστόσο, ταυτόχρονα, οι εγκληματίες θα μπορούσαν να χρησιμοποιήσουν αυτήν την κρυφή οδό για να στείλουν λάθος μηνύματα σε οποιαδήποτε κάμερα ή να αλλάξουν μια εντολή που τους είχε σταλεί ήδη. Εκτός αυτού, το ίδιο το χαρακτηριστικό βρέθηκε ότι είναι ευάλωτο. Θα μπορούσε να γίνει περαιτέρω εκμετάλλευση του με υπερχείλιση προσωρινής μνήμης (buffer overflow), οδηγώντας ενδεχομένως στο κλείσιμο της κάμερας. Ο προμηθευτής έχει επιδιορθώσει το πρόβλημα και έχει καταργήσει αυτή τη λειτουργία.

Όπως ο Vladimir Dashchenko, Head of vulnerabilities research group στο Kaspersky Lab ICS CERT,

"Το πρόβλημα με την τρέχουσα ασφάλεια των συσκευών IoT είναι ότι τόσο οι πελάτες όσο και οι προμηθευτές πιστεύουν εσφαλμένα ότι αν τοποθετήσουν τη συσκευή στο δίκτυό τους και τη διαχωρίσουν από το ευρύτερο διαδίκτυο με τη βοήθεια ενός router, θα λύσουν τα περισσότερα προβλήματα ασφάλειας - ή τουλάχιστον θα μειώσουν σημαντικά τη σοβαρότητα των υπαρχόντων ζητημάτων. Σε πολλές περιπτώσεις αυτό είναι σωστό: προτού εκμεταλλευτεί θέματα ασφάλειας σε συσκευές μέσα σε ένα στοχευμένο δίκτυο, θα χρειαστεί κάποιος να αποκτήσει πρόσβαση στο router. Ωστόσο, η έρευνά μας δείχνει ότι αυτό δεν μπορεί να συμβεί, δεδομένου ότι οι κάμερες που ερευνήσαμε μπορούσαν να «μιλήσουν» μόνο με τον εξωτερικό κόσμο μέσω μιας cloud υπηρεσίας, η οποία ήταν εντελώς ευάλωτη. Το ενδιαφέρον είναι ότι εκτός από τους προαναφερθέντες φορείς επίθεσης όπως οι «μολύνσεις» από κακόβουλο λογισμικό και τα botnets, διαπιστώσαμε ότι οι κάμερες θα μπορούσαν επίσης να χρησιμοποιηθούν για mining. Ενώ το mining γίνεται μια από τις κύριες απειλές ασφάλειας που αντιμετωπίζουν οι επιχειρήσεις, το IoT mining είναι μια αναδυόμενη τάση εξαιτίας του αυξανόμενου επιπολασμού των IoT συσκευών και θα συνεχίσει να αυξάνεται"

Δήλωση της Hanwha Techwin

Η ασφάλεια των πελατών μας αποτελεί για εμάς ύψιστη προτεραιότητα. Έχουμε ήδη επιδιορθώσει τις ευπάθειες της κάμερας, συμπεριλαμβανομένης της απομακρυσμένης μεταφόρτωσης και εκτέλεσης arbitrary κακόβουλου κώδικα. Έχουμε δημοσιεύσει ενημερωμένο υλικολογισμικό (firmware) διαθέσιμο σε όλους τους χρήστες μας. Ορισμένα τρωτά σημεία που σχετίζονται με το cloud έχουν αναγνωριστεί και θα επιδιορθωθούν άμεσα.

Προκειμένου να παραμείνουν προστατευμένοι, η Kaspersky Lab συμβουλεύει τους χρήστες τα εξής:

- Αλλάζετε πάντα τον προεπιλεγμένο κωδικό πρόσβασης. Χρησιμοποιήστε έναν πολύπλοκο και μην ξεχνάτε να τον ανανεώνετε τακτικά.

- Δώστε ιδιαίτερη προσοχή στα ζητήματα ασφάλειας των συνδεδεμένων συσκευών πριν αγοράσετε άλλη μία «έξυπνη» συσκευή για το σπίτι ή το γραφείο. Οι πληροφορίες σχετικά με τις ευπάθειες που ανακαλύφθηκαν και έχουν επιδιορθωθεί είναι συνήθως διαθέσιμες στο διαδίκτυο και είναι συχνά εύκολο να εντοπιστούν.

Η Kaspersky Lab ενθαρρύνει τους κατασκευαστές να βελτιώσουν την ψηφιακή τους ασφάλεια και τονίζει τη σημασία της διασφάλισης της σωστής κατανόησης και αξιολόγησης των κινδύνων απειλής καθώς και της ανάπτυξης ενός περιβάλλοντος ασφαλούς σχεδιασμού. Η εταιρεία μας συνεργάζεται ενεργά με προμηθευτές και αναφέρει όλα τα τυχόν ευρήματα που ανακαλύπτει.